1.實驗內容

1.1本周學習內容

(1)溫習了基于網絡協議缺陷的一些攻擊的原理,包括arp欺騙、dns欺騙等。

(2)基于對三大靶場實踐測試的預習,學會了包括sql注入、xss、csrf等攻擊的實現過程。

(3)掌握了burpsuit工具的使用,學會了口令爆破的原理與實現,知道了關于復雜口令設置的重要性。

(4)通過自己實現社會工程學攻擊,掌握了setoolkit、ettercap工具的使用,深刻認識到了點擊不明鏈接的巨大危險性。

1.2實驗具體任務

本實踐的目標理解常用網絡欺詐背后的原理,以提高防范意識,并提出具體防范方法。具體實踐有

(1)簡單應用SET工具建立冒名網站

(2)ettercap DNS spoof

(3)結合應用兩種技術,用DNS spoof引導特定訪問到冒名網站。

2.實驗過程

2.1簡單應用SET工具建立冒名網站

首先給出本次實驗用到的虛擬機IP

kali虛擬機IP:172.16.217.150

首先在kali虛擬機命令行輸入setoolkit打開set工具主界面。

此時主界面會返回如下選項:

- 社會工程學攻擊

利用心理操控和說服技巧來獲取敏感信息的攻擊方式。

- 滲透測試(快速通道)

一種快速進行的滲透測試流程,旨在評估系統的安全性。

- 第三方模塊

由社區或其他開發者提供的額外工具或功能模塊。

- 更新社會工程師工具包(SET)

更新社會工程師工具包(Social-Engineer Toolkit)到最新版本。

- 更新SET配置

修改或更新社會工程師工具包的配置設置。

- 幫助、致謝和關于

提供有關工具包的幫助信息、致謝列表以及關于該工具包的詳細信息。

- 退出社會工程師工具包

退出社會工程師工具包程序。

我們這里選擇1,即輸入1開始社會工程學攻擊

于是我們又會得到這些選項

- 魚叉式網絡釣魚攻擊

針對特定個人或組織的定制網絡釣魚攻擊。

- 網站攻擊

利用網站作為平臺進行的攻擊手段。

- 感染性媒體生成器

創建帶有惡意軟件的媒體文件,如文檔、圖片等,用于傳播攻擊。

- 創建載荷和監聽器

生成惡意載荷(payload)并在攻擊者機器上設置監聽器以接收受害者的數據。

- 群發郵件攻擊

通過發送大量電子郵件進行的攻擊,通常用于傳播惡意軟件或進行網絡釣魚。

- 基于Arduino的攻擊向量

使用Arduino或其他微控制器進行的攻擊。

- 無線接入點攻擊向量

針對無線網絡接入點的攻擊手段。

- 二維碼生成器攻擊向量

生成帶有惡意鏈接或信息的二維碼,誘導受害者掃描。

- PowerShell攻擊向量

利用PowerShell腳本進行的攻擊。

- 第三方模塊

由社區或其他開發者提供的額外工具或功能模塊。

- 返回主菜單。

退出當前菜單,返回到社會工程師工具包的主菜單。

此處我們選擇2,即輸入2進行基于網站的社會工程學攻擊

然后我們會得到這些選項

- Java小程序攻擊方法

利用Java小程序漏洞進行攻擊的方法。

- Metasploit瀏覽器漏洞利用方法

使用Metasploit框架中的瀏覽器漏洞利用模塊進行攻擊。

- 憑證收集攻擊方法

設計用來竊取用戶憑證信息的攻擊手段。

- 標簽劫持攻擊方法(Tabnabbing)

一種攻擊手段,攻擊者在用戶離開原始標簽頁后,將原始標簽頁替換為惡意內容。

- 網頁劫持攻擊方法(Web Jacking)

攻擊者通過操縱用戶的瀏覽器會話,將用戶重定向到惡意網站。

- 多攻擊網頁方法

結合多種攻擊手段的網頁攻擊方法。

- HTA攻擊方法

利用HTML應用程序(HTA)文件進行攻擊的方法。

- 返回主菜單

退出當前菜單,返回到社會工程師工具包的主菜單。

我們的選擇是3,即輸入3,所以本次攻擊就是基于釣魚網站收集用戶有效憑證信息的社會工程學攻擊。

最終我們需要在這三個選項中作出選擇,以實現釣魚網站的生成

- 網頁模板

提供一系列預設的網頁模板,用于社會工程學攻擊或其他測試目的。

- 網站克隆器

一種工具,用于復制目標網站的內容和結構,以便創建一個假冒的副本網站。

- 自定義導入

允許用戶導入自己的內容或配置,以用于攻擊或測試。

- 返回網絡攻擊菜單

退出當前菜單,返回到網絡攻擊選項的主菜單。

我們這里選擇2進行網站克隆

然后輸入我們虛擬機的IP作為釣魚數據的獲取方(攻擊方)

這里我選用物理機上的dvwa登錄界面作為被克隆的網站。

原網站

克隆網站

此時在克隆網站上輸入登錄消息,結果可見我們在kali虛擬機中監聽到了用戶輸入的username和password

2.2 ettercap DNS spoof

首先,什么是ettercap?什么是ettercap DNS spoof?

Ettercap 是一款用于網絡嗅探和中間人攻擊(MITM)的開源工具。它工作在 OSI 模型的第二層(數據鏈路層),可以截取和修改在局域網(LAN)上傳輸的數據包。

Ettercap 的 DNS spoof(DNS 欺騙)是一種攻擊技術,它允許攻擊者攔截和篡改 DNS 查詢和響應。通過這種方式,攻擊者可以引導用戶訪問惡意網站,而不是他們想要訪問的真實網站。

這里給出當前的靶機與攻擊機的IP

kali虛擬機IP:172.16.217.150

win7虛擬機IP:172.16.220.215

win7虛擬機網關:172.16.223.254

所以進行ettercap DNS spoof首先需要獲取惡意網站的IP,這里我選擇的是天翼快遞的網站作為替換的網站,百度作為想要訪問的真實目標網站。

于是我們在命令行那個輸入vi /etc/ettercap/etter.dns打開ettercap的DNS配置文件,

添加

baidu.com A 47.56.157.205針對baidu.com為域名的DNS解析

*.baidu.com A 47.56.157.205針對以baidu.com為結尾的子域名的DNS解析

接下來就是要通過ettercap實現對目標靶機的dns spoof

輸入ettercap -G進入ettercap的圖形化界面

點擊右上角的Accept(√)

再點擊左上角的Scan for hosts(放大鏡圖標)

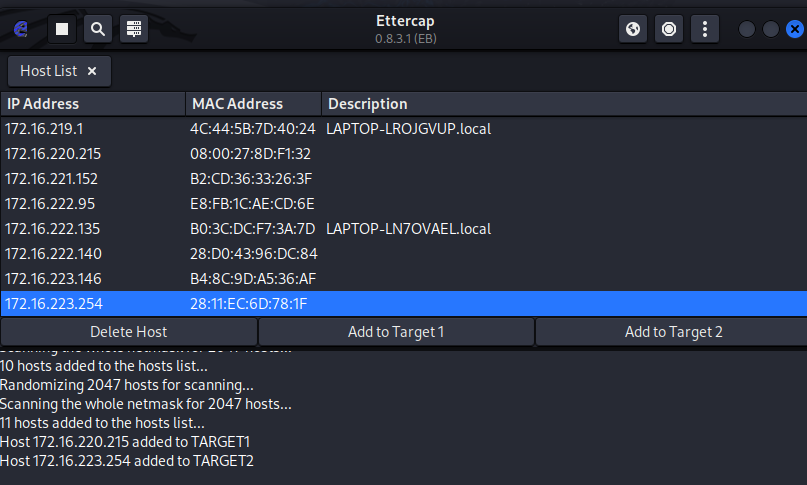

掃描結束后點擊Scan for hosts(放大鏡圖標)往右一個圖標,查看Host List

此處將win7的IP設為target1,win7的網關設為target2(注意!如果未出現被攻擊目標靶機(win7)的網關可以適當多掃描幾次,實在不行可以用win7試試ping一下win7網關,用校園網掃出來概率確實比較低)

加上后點擊右上角MITM(地球),點擊ARP poisoning

再點ettercap Menu中的plugin中的Manage plugin

于是雙擊啟動dns spoof

可以看出,在虛擬機win7中使用nslookup探測baidu.com的IP時,返回的是tykd的IP,說明dns spoof成功。

2.3結合應用兩種技術,用DNS spoof引導特定訪問到冒名網站。

由于某些特殊的原因,我們的網絡環境改變,故所涉及的攻擊機與靶機ip都被更改了,

kali虛擬機IP:192.168.50.139

winxp虛擬機IP:192.168.50.16

一如上述2.1與2.2的操作過程,只不過此處被克隆的網頁我選擇為天翼快遞的登錄網頁,因為天翼快遞是至今依然堅持使用http協議為數不多的“珍貴網頁”之一了并且具有真實的域名,不會跟dvwa網頁一樣需要是直接通過宿主機的ip訪問,且ettercap僅能處理ip與域名的映射,不能處理ip對ip之間的映射。

效果如圖,

于是我們需要再將tykd.com這一域名通過ettercap進行處理,

即先命令行輸入vi /etc/ettercap/etter.dns打開ettercap的DNS配置文件,

然后輸入

tykd.com A 192.168.50.139

*.tykd.com A 192.168.50.139進行域名欺騙的具體指向

然后ettercap -G打開操作界面

按2.2的方法依次操作,將目標被攻擊靶機的IP設為target1,其網關設為target2

然后arp poisoning,

進入plugin manage點擊dns spoof

這個時候,我們在winxp上測試一下

攻擊成功,得到用戶輸入的郵箱20222319@163.com與密碼20222319,且nslookup顯示確實實現了域名的欺騙。

3.問題及解決方案

-

問題1:set界面里選用模版生成網站與前幾次克隆生成網站不可用,會直接停止生成并退回set的上一級選項界面。

-

問題1解決方案:

重新打開。退出當前終端,再新建一個終端打開該工具試試,如果還不行可以試試在右鍵打開的工具欄里選擇setoolkit工具加以打開。這個問題比較奇怪,我是在教室的校園網中遇到的,但在宿舍網中就不存在這一問題了。

![]()

-

問題2:kali虛擬機橋接網卡未被分配到ipv4地址,只有ipv6地址。

-

問題2解決方案:經測試,該問題與網卡啟動異常無關,與網絡服務異常無關,與dhcp配置無關,網卡橋接模式選擇的類型名稱與主機wlan所用的一致,其他虛擬機設備可以正常分配到ipv4地址(雖然地址與宿主機不在同一網段),重啟虛擬機問題未解決,重啟電腦也沒用,

但是換一個網絡就好了,比如宿舍網或者手機熱點,后續實驗就是這么做下來的。

我懷疑是不是虛擬機的mac地址被當前實驗時所用的校園網網關標記了,取消了為該設備分配ipv4地址,但仍然能見到其存在ipv6地址,這非常奇怪,仍然是個謎。

4.學習感悟、思考等

經過本次實驗,我基本明白了DNS欺騙的具體操作過程,更為深入地理解了以往課程中學到的DNS欺騙這一概念,學會了通過setoolkit工具實現基于網頁的社會工程學攻擊的一般方法,可以說,現在我具有了進行簡單社會工程學攻擊的能力,但目前來看,我目前掌握的技術仍存在幾個缺陷:

一是我的攻擊只能局限于局域網下,并不能實現跨公網進行攻擊,因為一個完整的攻擊過程肯定會涉及公網ip的購買與代碼的裝載,域名的綁定,目前我還實現不了針對某一公網IP下的某一具體子主機的攻擊

二是攻擊只能針對不設防虛擬機,對于一般用戶使用的Win11、Win10主機的攻擊往往會被防火墻或是其他ids擋下來

三是克隆的網站目前只能是使用http協議的網站,因為理論上https的數據雖然也是能讀但得到的是加密的數據(我對于用https的tykd網站得到的就是加密數據),并不能獲知用戶的具體輸入,并且set只會克隆https的網站,并不會復制相關的證書,因此用戶訪問時仍然會顯示該網站是不安全的,易引起用戶的警惕。

四是目前來看主流網站的登錄頁面,其重要信息(賬號密碼郵箱手機等)的輸入框一般都是通過鏈接讀取另一個html或者其他文件的數據進行搭建的,并不會把搭建代碼都放在當前頁面上,因此我們在通過set進行克隆時并不會讀到該輸入框的真實搭建代碼,因此實際上社會工程學攻擊所設計的虛假頁面都肯定是經過精心設計并手動精修的,不會像我在實驗中展示那樣只是簡單的克隆。

浙公網安備 33010602011771號

浙公網安備 33010602011771號