【攻防世界】hit-the-core

1. 首先下載附件,解壓出來是一個.core文件,對于我這個小白,我只想說“這是啥玩意?”。

2. 求助度娘,原來這叫“核心轉儲”,類似于飛機的黑匣子,當程序異常崩潰時,系統自動生成。

3. 它詳細記錄了程序崩潰瞬間的內存狀態、寄存器內容、線程信息等關鍵數據。

4. 那么,我想如果里面放了flag是不是也能夠看到呢?不過,該怎么打開它呢?

5. 先是把它放到010 Editor中尋找有用信息,只看到這是一個elf文件再無其他。

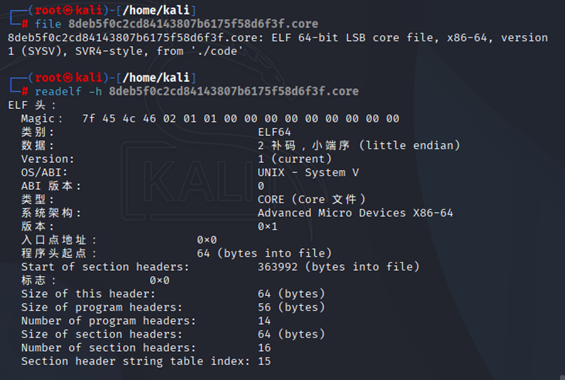

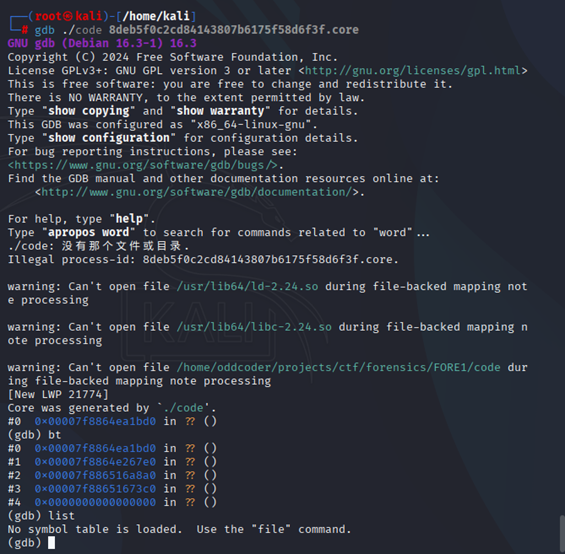

6. 繼續求助度娘,說是可以用file、readelf、gdb命令打開查看。

7. 結果都是一些堆棧信息和ELF頭文件信息等,沒有我們想要的flag信息。

8. 最后,還是直接用cat命令找到了,這讓我想到“最高級的劍招是樸實無華的”。

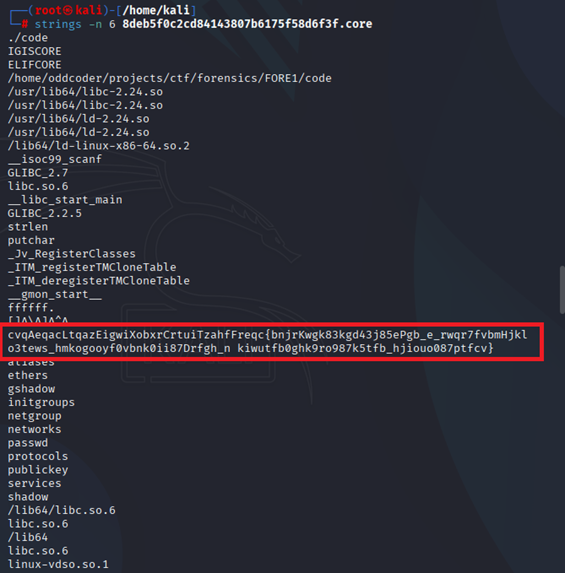

9. 另外,還可以利用strings命令來提取flag(把flag看作可打印字符串)。

設置最少6個字符的原因是,如果是flag{},其字符數量為6

10. 這串最為類似flag的字符串,起初以為這是base92編碼,因為有{}和_,但是提示錯誤。

11. 再仔細觀察這個字符串發現,從第一個大寫字母A開始,每隔4個小寫字母就是一個大寫字母。

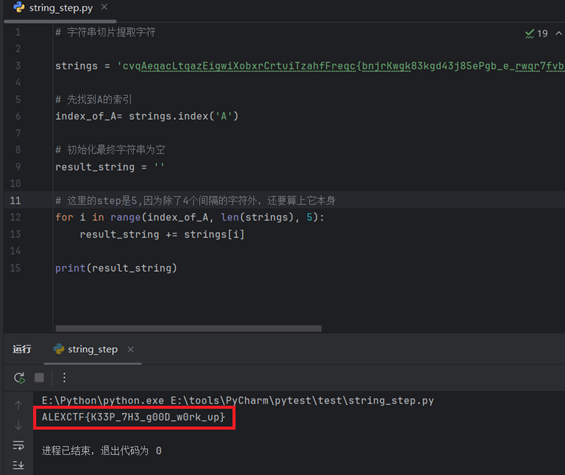

12. 規律持續到{后的第一個大寫字母K,{之前的大寫字母合起來是ALEXCTF,看到CTF了!

13. 繼續按照這個規律把所有字符組合起來就得到了flag,我還是喜歡用py腳本來完成這項工作。

14. 最后的結果是ALEXCTF{K33P_7H3_g00D_w0rk_up}

浙公網安備 33010602011771號

浙公網安備 33010602011771號